En una noticia en desarrollo, información aportada por el medio "El mostrador" indica que nuestros datos fueron robados. En particular se trata de la base de datos de clave unica, esa que te permite desde sacar tu permiso para movilizarte en cuarentena hasta pedir tu certificado de deudas.

La recomendación como en caso de cualquier vulneración de claves, es proceder a cambiarla. Como siempre rásquense con sus propias uñas.

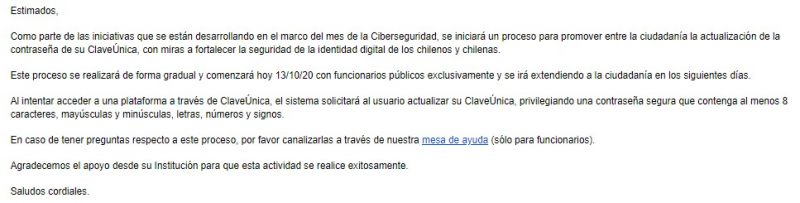

mail publicado por el mostrador donde se solicita a funcionarios cambiar su clave "en el marco del mes de ciberseguridad"

El escuadrón de Capa9 indica que hace un tiempo alguien en twitter había reportado una falla. Será la misma

Fuente: El mostrador

La recomendación como en caso de cualquier vulneración de claves, es proceder a cambiarla. Como siempre rásquense con sus propias uñas.

mail publicado por el mostrador donde se solicita a funcionarios cambiar su clave "en el marco del mes de ciberseguridad"

El escuadrón de Capa9 indica que hace un tiempo alguien en twitter había reportado una falla. Será la misma

Fuente: El mostrador