Estás usando un navegador desactualizado. Puede que no muestre este u otros sitios correctamente.

Te recomendamos actualizar o usar un navegador alternativo.

Te recomendamos actualizar o usar un navegador alternativo.

Caída Sistemas IFX/Netglobalis/Psinet/CTR

- Empezó el tema pipe9

- Fecha de publicación

-

- Tags

- caida masiva

- Se incorporó

- 15 Enero 2004

- Mensajes

- 11.927

Mis VM ya subieron, creo que el sábado, hoy probé y estaban arriba... donde habrán subido las cosas ni idea, pero están arriba,

¿están con los mismos datos que cuando se cayó IFX o acaso cargaron un respaldo?

Upvote

0

- Se incorporó

- 10 Enero 2020

- Mensajes

- 1.144

En blanco  , por lo menos las maquinas que revisaron.

, por lo menos las maquinas que revisaron.

Tienen problemas con los backup ( capaz que ni tengan )

IFX no dice nada oficial aun, super buena empresa.

, por lo menos las maquinas que revisaron.

, por lo menos las maquinas que revisaron.Tienen problemas con los backup ( capaz que ni tengan )

IFX no dice nada oficial aun, super buena empresa.

¿están con los mismos datos que cuando se cayó IFX o acaso cargaron un respaldo?

Upvote

0

- Se incorporó

- 10 Enero 2020

- Mensajes

- 1.144

En blanco tb ? o con los datos intactos ?

Mis VM ya subieron, creo que el sábado, hoy probé y estaban arriba... donde habrán subido las cosas ni idea, pero están arriba,

Upvote

0

DreamDebian

Dreamlinux

- Se incorporó

- 9 Noviembre 2008

- Mensajes

- 85

Saludos compas.

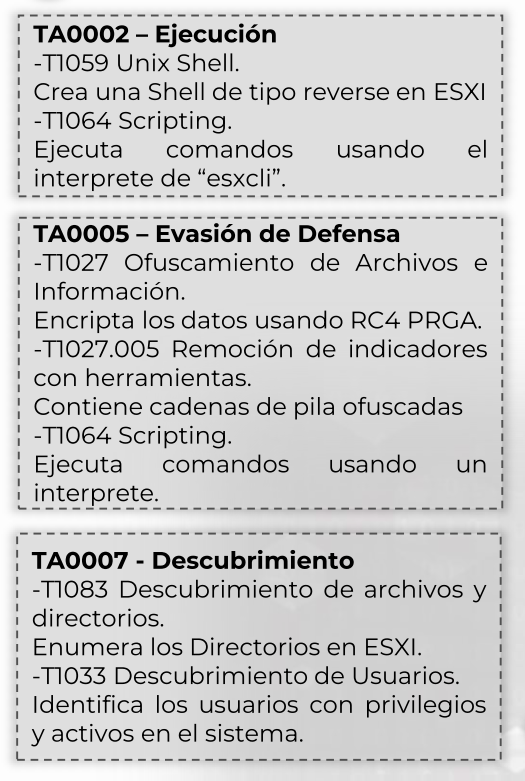

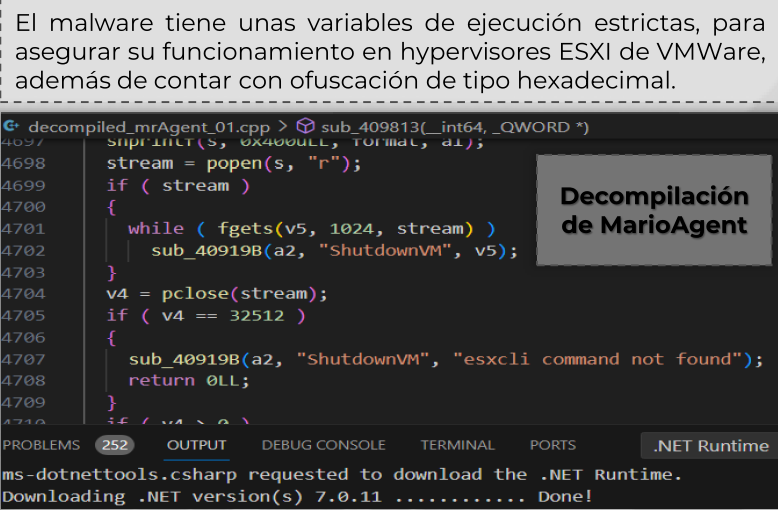

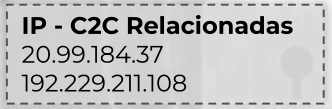

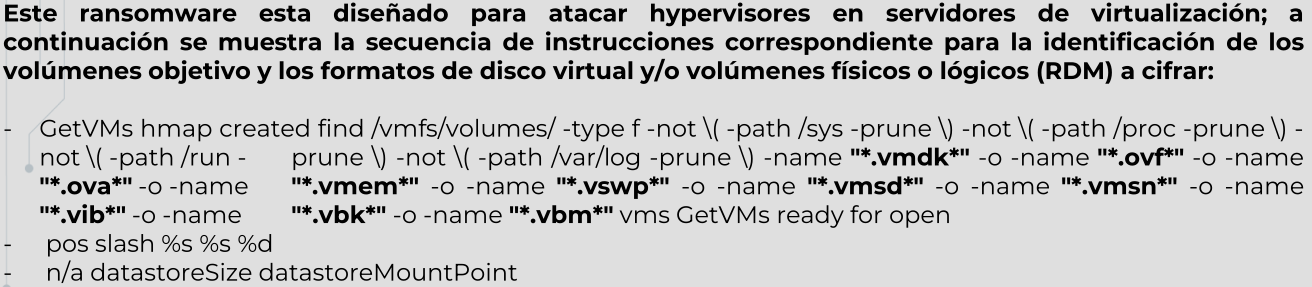

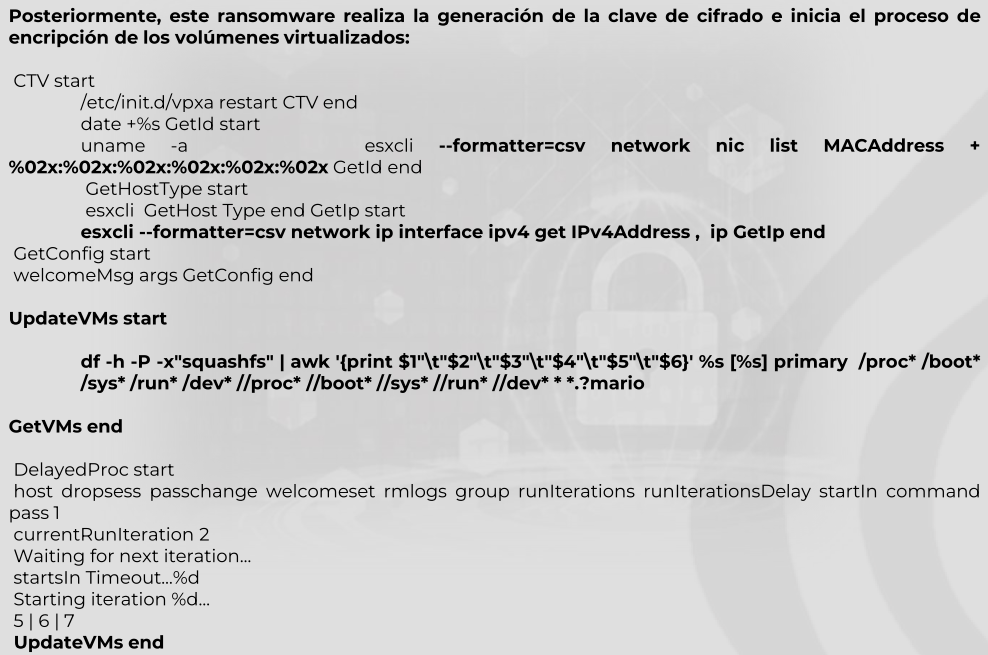

Sumando a todo lo que ya se ha comentado, publicaré como los ciber-delincuentes de RansomHouse, cometieron el ataque y era más o menos lo que pensaba que había sucedido. Aquí el grave problema que se genero, fue una gran brecha de seguridad o agujero de seguridad producto por no tener actualizada su infraestructura a nivel de hypervisor. Todo apunta a que la versión de ESXi 6.0 sería la culpable por haber expirado su E.O.L, producto de esto, generando una brecha gravísima en la integridad y consistencia de la seguridad al interior de la empresa en todos sus servicios asociados. El ataque fue a tal punto, que escalaron con nivel de privilegio de administrador hasta el mismo core de toda su infraestructura, dejándolos completamente desprovistos y "ciegos" en internet. Por eso cada vez que uno quería resolver en los dominios afectados, estos no devolvían absolutamente nada. Bueno, nadie esta ajeno a este tipo de cosas, pero por lo mismo y tal como siempre lo digo, la higiene cibernética es muy importante a la hora de prevenir cualquier tipo de ataques, comenzando desde lo más básico hasta los más técnico. Saludos.👍

--

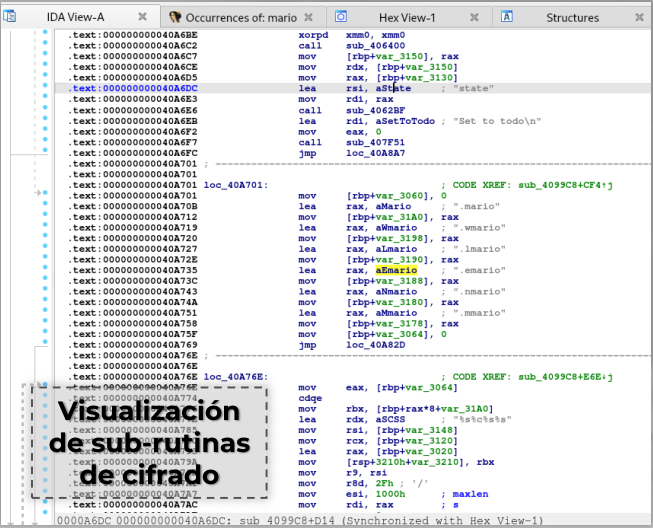

Denominación: IoC Ransonware. A.K.A MarioLocker. (Mario se equivoco de tuberia)

Tipo de programa: Polimórfico, demoninado MarioLocker.

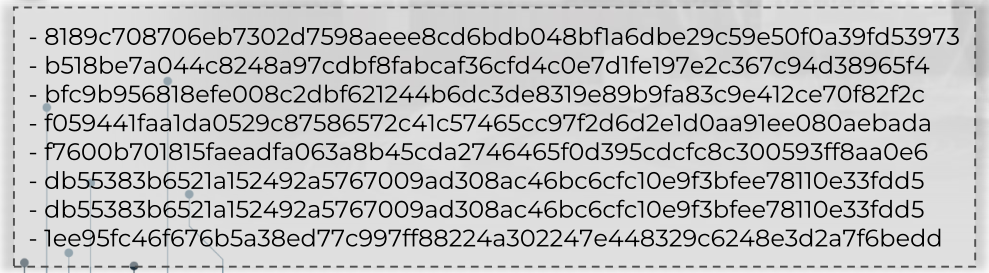

HASH ASOCIADOS:

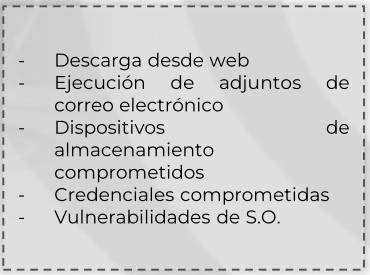

VECTORES DE ATAQUE:

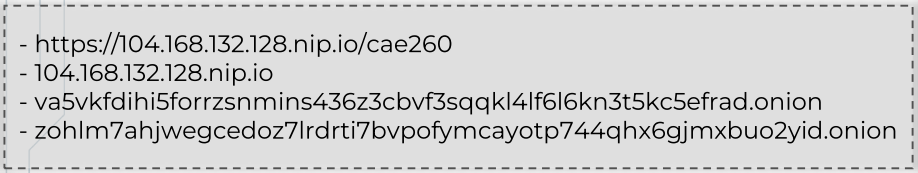

DOMINIOS:

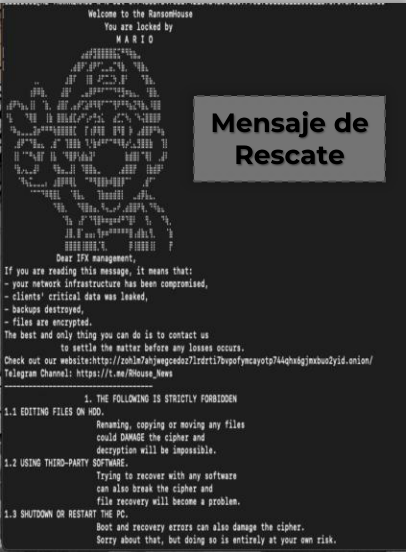

El famoso MarioLocker.

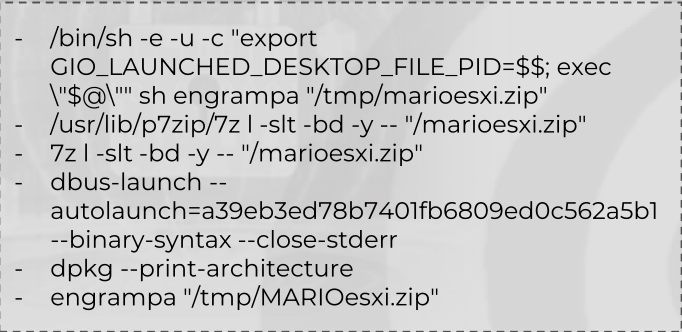

COMANDOS DE SHELL:

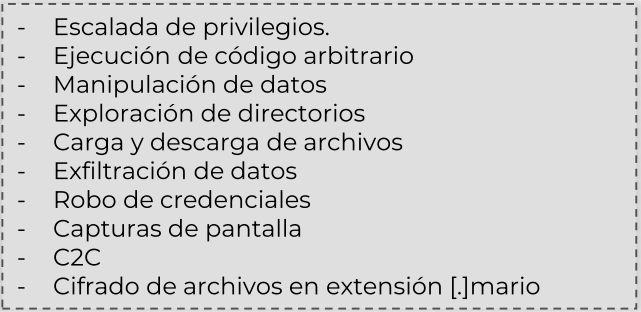

TIPOLOGÍAS:

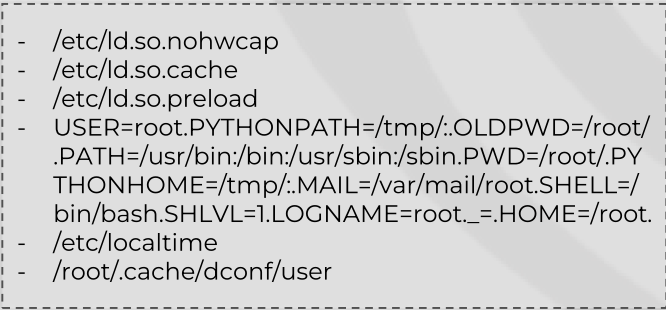

PATHS MODIFICADOS:

--

ETAPA 1:

ETAPA 2:

ETAPA 3:

Sumando a todo lo que ya se ha comentado, publicaré como los ciber-delincuentes de RansomHouse, cometieron el ataque y era más o menos lo que pensaba que había sucedido. Aquí el grave problema que se genero, fue una gran brecha de seguridad o agujero de seguridad producto por no tener actualizada su infraestructura a nivel de hypervisor. Todo apunta a que la versión de ESXi 6.0 sería la culpable por haber expirado su E.O.L, producto de esto, generando una brecha gravísima en la integridad y consistencia de la seguridad al interior de la empresa en todos sus servicios asociados. El ataque fue a tal punto, que escalaron con nivel de privilegio de administrador hasta el mismo core de toda su infraestructura, dejándolos completamente desprovistos y "ciegos" en internet. Por eso cada vez que uno quería resolver en los dominios afectados, estos no devolvían absolutamente nada. Bueno, nadie esta ajeno a este tipo de cosas, pero por lo mismo y tal como siempre lo digo, la higiene cibernética es muy importante a la hora de prevenir cualquier tipo de ataques, comenzando desde lo más básico hasta los más técnico. Saludos.👍

--

Denominación: IoC Ransonware. A.K.A MarioLocker. (Mario se equivoco de tuberia)

Tipo de programa: Polimórfico, demoninado MarioLocker.

HASH ASOCIADOS:

VECTORES DE ATAQUE:

DOMINIOS:

El famoso MarioLocker.

COMANDOS DE SHELL:

TIPOLOGÍAS:

PATHS MODIFICADOS:

--

ETAPA 1:

ETAPA 2:

ETAPA 3:

Última modificación:

Upvote

0

Gran_Maestre

Copuchento

- Se incorporó

- 1 Octubre 2005

- Mensajes

- 1.226

encontre otra victima que aun no se levanta https://store.intcomex.com/ ... a esos si les debe haber dolido quedar offline tanto tiempo

Upvote

0

- Se incorporó

- 8 Abril 2009

- Mensajes

- 1.873

Por acá me carga sin problemas (con GTD).encontre otra victima que aun no se levanta https://store.intcomex.com/ ... a esos si les debe haber dolido quedar offline tanto tiempo

Upvote

0

Gran_Maestre

Copuchento

- Se incorporó

- 1 Octubre 2005

- Mensajes

- 1.226

malditos dns, entel por aca y no me carga (estoy con los dns de google), probe desde el celu (wom) y tampocoPor acá me carga sin problemas (con GTD).

Upvote

0

- Se incorporó

- 8 Abril 2009

- Mensajes

- 1.873

También tengo WOM y por 4G me carga sin atadosmalditos dns, entel por aca y no me carga (estoy con los dns de google), probe desde el celu (wom) y tampoco

Upvote

0

epic

Pro

- Se incorporó

- 11 Febrero 2007

- Mensajes

- 851

uhmmmm, estoy un 99,999% seguro que esta todo tal cual desde que se cayo IFX, lo mas probable es que hayan bajado mis maquinas cuando quedo la escoba para que no se hayan visto afectadas y la prendieron nuevamente ahora que no hay problema ... o pagaron el secuestro y las volvieron a levantar. Nunca sabremos :S¿están con los mismos datos que cuando se cayó IFX o acaso cargaron un respaldo?

Me dicen que luego pase la contingencia "se realizará un análisis forense con el fin de revisar detalles del ataque"

Última modificación:

Upvote

0

epic

Pro

- Se incorporó

- 11 Febrero 2007

- Mensajes

- 851

VTR Suck por aca y la veo sin problema ... pagaste internet ??xDencontre otra victima que aun no se levanta https://store.intcomex.com/ ... a esos si les debe haber dolido quedar offline tanto tiempo

Upvote

0

epic

Pro

- Se incorporó

- 11 Febrero 2007

- Mensajes

- 851

Que tan cierto es esto?? que el ataque se origino por causa de una infraestructura antigua y vulnerable??Saludos compas.

Sumando a todo lo que ya se ha comentado, publicaré como los ciber-delincuentes de RansomHouse, cometieron el ataque y era más o menos lo que pensaba que había sucedido. Aquí el grave problema que se genero, fue una gran brecha de seguridad o agujero de seguridad producto por no tener actualizada su infraestructura a nivel de hypervisor. Todo apunta a que la versión de ESXi 6.0 sería la culpable por haber expirado su E.O.L, producto de esto, generando una brecha gravísima en la integridad y consistencia de la seguridad al interior de la empresa en todos sus servicios asociados. El ataque fue a tal punto, que escalaron con nivel de privilegio de administrador hasta el mismo core de toda su infraestructura, dejándolos completamente desprovistos y "ciegos" en internet. Por eso cada vez que uno quería resolver en los dominios afectados, estos no devolvían absolutamente nada. Bueno, nadie esta ajeno a este tipo de cosas, pero por lo mismo y tal como siempre lo digo, la higiene cibernética es muy importante a la hora de prevenir cualquier tipo de ataques, comenzando desde lo más básico hasta los más técnico. Saludos.👍

--

Denominación: IoC Ransonware. A.K.A MarioLocker. (Mario se equivoco de tuberia)

Tipo de programa: Polimórfico, demoninado MarioLocker.

Ver adjunto 32776

Ver adjunto 32777

Ver adjunto 32779

HASH ASOCIADOS:

Ver adjunto 32780

VECTORES DE ATAQUE:

Ver adjunto 32781

DOMINIOS:

Ver adjunto 32782

Ver adjunto 32783

El famoso MarioLocker.

Ver adjunto 32784

Ver adjunto 32785

COMANDOS DE SHELL:

Ver adjunto 32786

TIPOLOGÍAS:

Ver adjunto 32787

PATHS MODIFICADOS:

Ver adjunto 32788

--

ETAPA 1:

Ver adjunto 32789

ETAPA 2:

Ver adjunto 32790

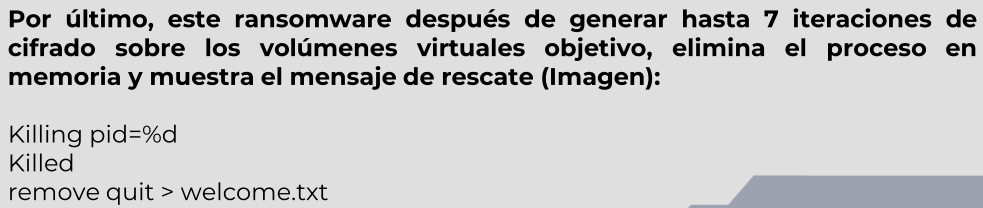

ETAPA 3:

Ver adjunto 32791

Upvote

0

- Se incorporó

- 8 Abril 2009

- Mensajes

- 1.873

O sea, por mucho que el vector de ataque NO haya sido por eso (que lo dudo, pero tampoco descartemos un topo) igual es un hecho factual que corrían todo en infra antigua. Lo que sienta un mal precedente, por decirlo bien suave... máxime si unos posts mas atrás confirmaron que son VMWare Partners, osea estaba el chancho tirado para upgradear.Que tan cierto es esto?? que el ataque se origino por causa de una infraestructura antigua y vulnerable??

Upvote

0

DreamDebian

Dreamlinux

- Se incorporó

- 9 Noviembre 2008

- Mensajes

- 85

Fue una de las causales que detono la reacción en cadena, sumado a otras cosas que se están investigando. La empresa aún no se manifiesta y es más, el estado Colombiano va a querellarse contra IFX Networks al igual que ChileCompra. (Chile)Que tan cierto es esto?? que el ataque se origino por causa de una infraestructura antigua y vulnerable??

Pero no se puede descartar un insider o simplemente un mail-scammer en donde donde algún funcionario reviso un correo en donde dio origen a la propagación del gusano. Esto fue tan grave que las iteraciones llego al nivel 7, dejando los datos ultra mega cifrados. Si ellos intentan cualquier tipo de recuperación, lo único que generaran es que la información se vea afectada, conllevando a que todo quede corrupto.

Upvote

0

DreamDebian

Dreamlinux

- Se incorporó

- 9 Noviembre 2008

- Mensajes

- 85

Así es son Partners oficiales de VMWare. Ahora con todo esto que sucedio no se si seguirán en esa calidad, lo más probable que si, pero claramente van a tener que invertir y preparar una actualización masiva de toda su infraestructura. Recordar que el E.O.L de Vmware ESXi 5.5 y 6.0 han acabado. (la v6.0 hace casi 3 años)O sea, por mucho que el vector de ataque NO haya sido por eso (que lo dudo, pero tampoco descartemos un topo) igual es un hecho factual que corrían todo en infra antigua. Lo que sienta un mal precedente, por decirlo bien suave... máxime si unos posts mas atrás confirmaron que son VMWare Partners, osea estaba el chancho tirado para upgradear.

Saludos.

Upvote

0

epic

Pro

- Se incorporó

- 11 Febrero 2007

- Mensajes

- 851

Fue una de las causales que detono la reacción en cadena, sumado a otras cosas que se están investigando. La empresa aún no se manifiesta y es más, el estado Colombiano va a querellarse contra IFX Networks al igual que ChileCompra. (Chile)

Pero no se puede descartar un insider o simplemente un mail-scammer en donde donde algún funcionario reviso un correo en donde dio origen a la propagación del gusano. Esto fue tan grave que las iteraciones llego al nivel 7, dejando los datos ultra mega cifrados. Si ellos intentan cualquier tipo de recuperación, lo único que generaran es que la información se vea afectada, conllevando a que todo quede corrupto.

Chuta.. yo estoy peleando por terminar le contrato sin pagar el resto de meses que nos quedaban... al final tuve que montar los servicios en otro lado.

Por otro lado como se sabe que esos fueron los causales si la empresa aun no da detalle alguno?

Upvote

0

epic

Pro

- Se incorporó

- 11 Febrero 2007

- Mensajes

- 851

Así es son Partners oficiales de VMWare. Ahora con todo esto que sucedio no se si seguirán en esa calidad, lo más probable que si, pero claramente van a tener que invertir y preparar una actualización masiva de toda su infraestructura. Recordar que el E.O.L de Vmware ESXi 5.5 y 6.0 han acabado. (la v6.0 hace casi 3 años)

Saludos.

Si, tenían todo en VMware... de hecho indicaron que el proceso de recuperación fue liderado directamente por el fabricante para asegurar que los ambientes estén correctos.

Upvote

0

DreamDebian

Dreamlinux

- Se incorporó

- 9 Noviembre 2008

- Mensajes

- 85

Adivina quien hizo el análisis!Chuta.. yo estoy peleando por terminar le contrato sin pagar el resto de meses que nos quedaban... al final tuve que montar los servicios en otro lado.

Por otro lado como se sabe que esos fueron los causales si la empresa aun no da detalle alguno?

Upvote

0

- Se incorporó

- 1 Octubre 2007

- Mensajes

- 6.065

Acaso colega en GlobalSecure?Adivina quien hizo el análisis!

Upvote

0