Cada cierto tiempo me llegan avisos de haveIbeenpwned (servicio al cual estoy suscrito), indicando alguna nueva vulnerabilidad/hackeo con leak de datos. La verdad no los pesco mucho ya que son de páginas, y por ende passwords, que no uso y/o cambié hace años.

Anoche y como otras veces, me llegó un aviso más del sitio.

No le di mucha importancia... pero hoy en la mañana lo leí con mas detalle, y quedé

Si, leyeron bien. Esta vez no es solo hashesitos MD5 o bcrypt: son literalmente combos tipo website=username=password en texto plano.

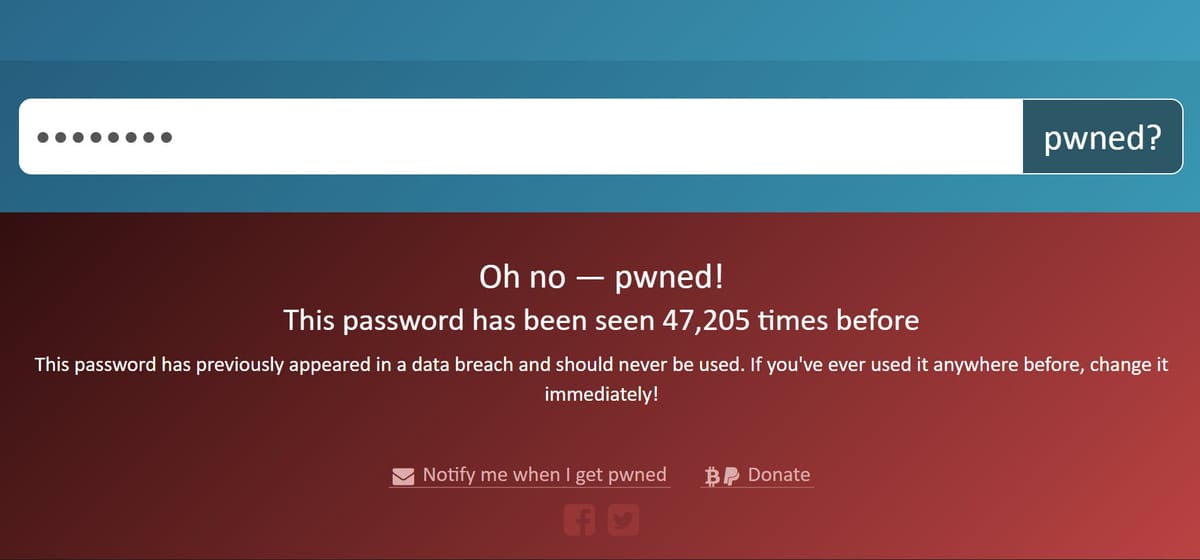

Ustedes pensarán "hmmm pero capaz son claves viejas, igual que en otras filtraciones". Bueno, en el mismo sitio existe una sección para ver si una password cualquiera está dentro de algún breach, SIN asociarla a ningún servicio obviamente - solamente te indica sí o no.

Sin mucho que perder, me fui a revisar algunas de mis passwords, y ahora sí quedé helado:

El aviso de arriba es de la password que uso (usaba) acá mismo en Capa9 y en 2 sitios más, password que a lo sumo tiene 1 año. Peor aún, me sale que también existe en al menos 1 leak previo - siendo que en ocasiones anteriores donde la revisé, no estaba comprometida.

Podemos asumir que esta filtración sí es seria y peligrosa, ya que puede abarcar claves en uso ahora mismo por uds. en bancos, sitios privados etc.

Además en el mismo artículo el autor comenta que contrario a leaks anteriores, donde muchos correos (cuentas) se repiten, acá hay al menos 151 millones de correos frescos que NO habían aparecido previamente en ningún otro leak. Debe ser acá donde aparecieron mis datos.

...

Ahora bien... ¿de dónde $%&# sacaron una clave que personalmente creía segura? La verdad, NPI pero el artículo habla de posible malware.

pero el artículo habla de posible malware.

En lo personal me considero usuario avanzado y suelo oler scams/baits/virus a 20 leguas, mis dispositivos los tengo bien gestionados y al menos en el caso de Android, reviso súper bien las apps que instalo (mis unicas APK 'externas' son de Tachiyomi y MiXplorer, ambos proyectos open-source de larga data y baja/nula sospecha).

Y aun así me pegó.... Ya cambié varias de mis claves pero aún me faltan, y tendré que peinar con lupa todos mis dispositivos.

TL;DR quedan avisados: revisen si sus passwords están comprometidas, y activen 2FA donde sea posible.

Anoche y como otras veces, me llegó un aviso más del sitio.

You've been pwned!

You signed up for notifications when your account was pwned in a data breach and unfortunately, it's happened. Here's what's known about the breach:

Email found: [email protected] Breach: Telegram Combolists Date of breach: 28 May 2024 Number of accounts: 361,468,099 Compromised data: Email addresses, Passwords, Usernames Description: In May 2024, 2B rows of data with 361M unique email addresses were collated from malicious Telegram channels. The data contained 122GB across 1.7k files with email addresses, usernames, passwords and in many cases, the website they were entered into. The data appears to have been sourced from a combination of existing combolists and info stealer malware.

No le di mucha importancia... pero hoy en la mañana lo leí con mas detalle, y quedé

In May 2024, 2B rows of data with 361M unique email addresses were collated from malicious Telegram channels. The data contained 122GB across 1.7k files with email addresses, usernames, passwords and in many cases, the website they were entered into. The data appears to have been sourced from a combination of existing combolists and info stealer malware.

Si, leyeron bien. Esta vez no es solo hashesitos MD5 o bcrypt: son literalmente combos tipo website=username=password en texto plano.

Ustedes pensarán "hmmm pero capaz son claves viejas, igual que en otras filtraciones". Bueno, en el mismo sitio existe una sección para ver si una password cualquiera está dentro de algún breach, SIN asociarla a ningún servicio obviamente - solamente te indica sí o no.

Sin mucho que perder, me fui a revisar algunas de mis passwords, y ahora sí quedé helado:

El aviso de arriba es de la password que uso (usaba) acá mismo en Capa9 y en 2 sitios más, password que a lo sumo tiene 1 año. Peor aún, me sale que también existe en al menos 1 leak previo - siendo que en ocasiones anteriores donde la revisé, no estaba comprometida.

Podemos asumir que esta filtración sí es seria y peligrosa, ya que puede abarcar claves en uso ahora mismo por uds. en bancos, sitios privados etc.

Además en el mismo artículo el autor comenta que contrario a leaks anteriores, donde muchos correos (cuentas) se repiten, acá hay al menos 151 millones de correos frescos que NO habían aparecido previamente en ningún otro leak. Debe ser acá donde aparecieron mis datos.

...

Ahora bien... ¿de dónde $%&# sacaron una clave que personalmente creía segura? La verdad, NPI

pero el artículo habla de posible malware.

pero el artículo habla de posible malware.En lo personal me considero usuario avanzado y suelo oler scams/baits/virus a 20 leguas, mis dispositivos los tengo bien gestionados y al menos en el caso de Android, reviso súper bien las apps que instalo (mis unicas APK 'externas' son de Tachiyomi y MiXplorer, ambos proyectos open-source de larga data y baja/nula sospecha).

Y aun así me pegó.... Ya cambié varias de mis claves pero aún me faltan, y tendré que peinar con lupa todos mis dispositivos.

TL;DR quedan avisados: revisen si sus passwords están comprometidas, y activen 2FA donde sea posible.