- Se incorporó

- 15 Mayo 2008

- Mensajes

- 3.958

C&P

"En qué consiste exactamente ZombieLoad

Los errores afectan a todos los chips de Intel creados desde 2011. En concreto, lo que hacen es aprovechar un fallo en una característica del chip llamada “ejecución especulativa” que permite a los atacantes robar datos confidenciales directamente de la CPU de un dispositivo. Eso significa que un atacante puede, por ejemplo, robar el historial del navegador, las contraseñas, las claves de cifrado o muchos más tipos de datos confidenciales.

Nadie sabe si los errores han sido explotados ya por atacantes reales en el mundo real. Los investigadores dicen que es muy difícil saberlo a ciencia cierta porque, a diferencia de la mayoría de los otros tipos de piratería, la explotación de estos fallos puede no dejar ningún rastro.

Cómo actúa

Estos nuevos ataques recuerdan mucho a Meltdown y Spectre, dos vulnerabilidades en los chips de Intel que se revelaron el año pasado. Los ataques se basaban en cómo los chips de Intel realizan la ejecución especulativa, una característica pensada para optimizar el rendimiento. El chip trata de predecir y ejecutar las tareas antes de que se le solicite hacerlo. Los atacantes pueden usar la ejecución especulativa para robar datos confidenciales invitándole a que los adivine mientras el chip funciona.

Los investigadores que encontraron el error han publicado un informe completo sobre sus descubrimientos. En ese informe se dice:

Normalmente los programas solo ven sus propios datos, pero un software malintencionado puede explotar los buffers para obtener los secretos actualmente en proceso por otros programas en ejecución. Estos secretos pueden ser a nivel de usuario, como el historial del navegador, el contenido del sitio web, las claves de usuario y las contraseñas. También pueden ser secretos a nivel del sistema, como las claves de cifrado del disco. El ataque no solo funciona en computadoras personales, sino que también puede ser explotado en la nube.

La conclusión en una sola frase para el 99 por ciento de la población es muy simple: actualiza tus dispositivos de inmediato.

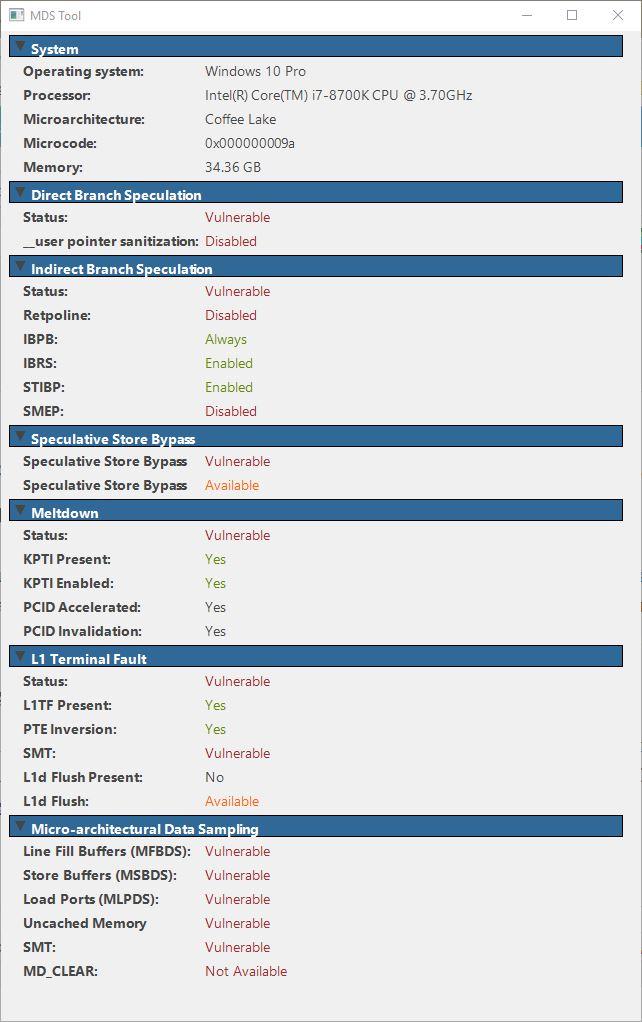

Los exploits descubiertos tienen nombres como ZombieLoad, Fallout, Store-to-leak forwarding, Meltdown UC y RIDL (Rogue In-Flight Data Load). Intel llama a los fallos “Microarchitectural Data Sampling” o MDS, un nombre inocuo para que no cunda mucho el pánico.

El ataque ZombieLoad permite a un pirata informático espiar datos privados de navegación y otros datos confidenciales. Fallout y RIDL filtran datos confidenciales a través de los límites de seguridad. Store-to-leak forwarding y Meltdown UC se combinan con exploits previamente conocidas relacionadas con las vulnerabilidades de Meltdown y Spectre para robar datos confidenciales de la CPU.

En un mensaje a Gizmodo, un portavoz de Intel explicó que los MDS “están dirigidos a nivel de hardware en muchos de nuestros procesadores Intel® Core ™ de 8ª y 9ª generación, así como en la familia de procesadores escalables Intel® Xeon® de 2ª generación. Para otros productos afectados, el parche está disponible a través de actualizaciones de microcódigo junto con las actualizaciones correspondientes al sistema operativo y el software de hypervisor que están disponibles a partir de hoy”."

https://www.genbeta.com/a-fondo/que...ue-deberias-actualizar-tu-ordenador-inmediato

https://es.gizmodo.com/que-es-zombieload-la-nueva-vulnerabilidad-grave-que-af-1834774179

AMD no es vulnerable

https://www.geeknetic.es/Noticia/16...ad-ZombieLoadMDSRIDL-en-sus-procesadores.html

"En qué consiste exactamente ZombieLoad

Los errores afectan a todos los chips de Intel creados desde 2011. En concreto, lo que hacen es aprovechar un fallo en una característica del chip llamada “ejecución especulativa” que permite a los atacantes robar datos confidenciales directamente de la CPU de un dispositivo. Eso significa que un atacante puede, por ejemplo, robar el historial del navegador, las contraseñas, las claves de cifrado o muchos más tipos de datos confidenciales.

Nadie sabe si los errores han sido explotados ya por atacantes reales en el mundo real. Los investigadores dicen que es muy difícil saberlo a ciencia cierta porque, a diferencia de la mayoría de los otros tipos de piratería, la explotación de estos fallos puede no dejar ningún rastro.

Cómo actúa

Estos nuevos ataques recuerdan mucho a Meltdown y Spectre, dos vulnerabilidades en los chips de Intel que se revelaron el año pasado. Los ataques se basaban en cómo los chips de Intel realizan la ejecución especulativa, una característica pensada para optimizar el rendimiento. El chip trata de predecir y ejecutar las tareas antes de que se le solicite hacerlo. Los atacantes pueden usar la ejecución especulativa para robar datos confidenciales invitándole a que los adivine mientras el chip funciona.

Los investigadores que encontraron el error han publicado un informe completo sobre sus descubrimientos. En ese informe se dice:

Normalmente los programas solo ven sus propios datos, pero un software malintencionado puede explotar los buffers para obtener los secretos actualmente en proceso por otros programas en ejecución. Estos secretos pueden ser a nivel de usuario, como el historial del navegador, el contenido del sitio web, las claves de usuario y las contraseñas. También pueden ser secretos a nivel del sistema, como las claves de cifrado del disco. El ataque no solo funciona en computadoras personales, sino que también puede ser explotado en la nube.

La conclusión en una sola frase para el 99 por ciento de la población es muy simple: actualiza tus dispositivos de inmediato.

Los exploits descubiertos tienen nombres como ZombieLoad, Fallout, Store-to-leak forwarding, Meltdown UC y RIDL (Rogue In-Flight Data Load). Intel llama a los fallos “Microarchitectural Data Sampling” o MDS, un nombre inocuo para que no cunda mucho el pánico.

El ataque ZombieLoad permite a un pirata informático espiar datos privados de navegación y otros datos confidenciales. Fallout y RIDL filtran datos confidenciales a través de los límites de seguridad. Store-to-leak forwarding y Meltdown UC se combinan con exploits previamente conocidas relacionadas con las vulnerabilidades de Meltdown y Spectre para robar datos confidenciales de la CPU.

En un mensaje a Gizmodo, un portavoz de Intel explicó que los MDS “están dirigidos a nivel de hardware en muchos de nuestros procesadores Intel® Core ™ de 8ª y 9ª generación, así como en la familia de procesadores escalables Intel® Xeon® de 2ª generación. Para otros productos afectados, el parche está disponible a través de actualizaciones de microcódigo junto con las actualizaciones correspondientes al sistema operativo y el software de hypervisor que están disponibles a partir de hoy”."

https://www.genbeta.com/a-fondo/que...ue-deberias-actualizar-tu-ordenador-inmediato

https://es.gizmodo.com/que-es-zombieload-la-nueva-vulnerabilidad-grave-que-af-1834774179

AMD no es vulnerable

https://www.geeknetic.es/Noticia/16...ad-ZombieLoadMDSRIDL-en-sus-procesadores.html

Última modificación: