- Se incorporó

- 8 Abril 2009

- Mensajes

- 1.873

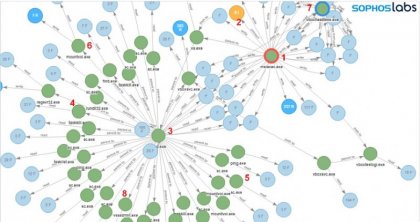

Los programadores de malware siempre están buscando nuevas formas de burlar la seguridad en Windows. Sin embargo, lo que descubrieron investigadores de Sophos raya en lo irónico: Encontraron un malware que oculta su carga útil dentro de una VM completa de Windows XP.

¿Cómo es esto posible? Básicamente, el ransomware apodado Ragnar Locker (presuntamente de origen ruso) se auto-distribuye mediante una serie de exploits que obligan a un sistema Windows infectado a bajar e instalar un paquete MSI en modo no-interactivo (sin intervención del usuario). Dicho paquete contiene una pequeña imagen de MicroXP (una versión "lite" de XP), una vieja versión de VirtualBox, y los scripts necesarios para realizar lo sgte:

Si todo sale con éxito, basta UNA sola ejecución para que el ransomware dentro de la VM automáticamente comienze a encriptar TODOS los archivos que pueda en las unidades montadas. Como pueden ver, es una técnica engorrosa pero sumamente efectiva: al tratarse de un programa instalado y registrado correctamente en el host via Windows Installer, lo que "ve" el antivirus del host es un simple proceso de VirtualBox accediendo a varios archivos. El sistema dentro de la VM está fuera de alcance de cualquier provisión de seguridad instalada en el host y por ende, es libre de hacer su trabajo usando el hipervisor como un verdadero disfraz y a la vez escudo.

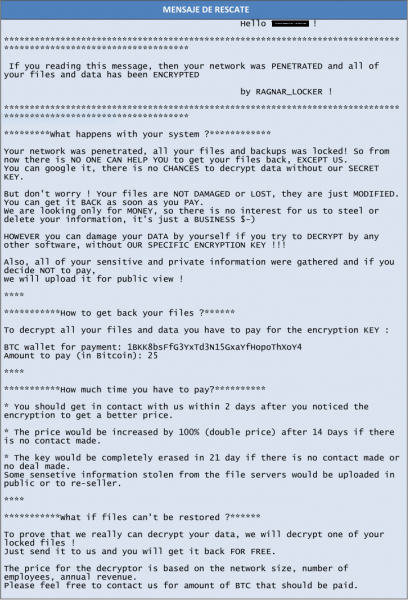

El mensaje de rescate completo que deja este ransomware, a continuación:

Actualmente programas, sistemas operativos y parches pueden llegar a pesar bastante (del orden de cientos de Mb). Por esto es irónico que lleguemos a un punto en la historia donde tenemos tanto bloatware, que una descarga no autorizada tan grande y el funcionamiento de un S.O. completo de Microsoft -aunque sea de hace 20 años atrás- en un hipervisor, pasen desapercibidos de esta forma.

Las recomendaciones de siempre: mantenerse informado y tener las actualizaciones al día.

Fuentes: Sophos, Centro Criptológico Nacional de España.

¿Cómo es esto posible? Básicamente, el ransomware apodado Ragnar Locker (presuntamente de origen ruso) se auto-distribuye mediante una serie de exploits que obligan a un sistema Windows infectado a bajar e instalar un paquete MSI en modo no-interactivo (sin intervención del usuario). Dicho paquete contiene una pequeña imagen de MicroXP (una versión "lite" de XP), una vieja versión de VirtualBox, y los scripts necesarios para realizar lo sgte:

- Detener totalmente la infeción si el idioma del host es Ruso, Ukraniano y un puñado más (vaya espíritu de hermandad transnacional)

- Instalar Virtualbox y su driver VboxDRV sin levantar sospechas

- Montar TODAS las unidades del host (locales, de red etc) y hacerlas accesibles a la VM con permiso escritura

- Matar una serie de procesos del host para desbloquear la mayor cantidad de archivos posible

- Iniciar la VM en modo Headless (sin ventana ni aviso alguno)

Si todo sale con éxito, basta UNA sola ejecución para que el ransomware dentro de la VM automáticamente comienze a encriptar TODOS los archivos que pueda en las unidades montadas. Como pueden ver, es una técnica engorrosa pero sumamente efectiva: al tratarse de un programa instalado y registrado correctamente en el host via Windows Installer, lo que "ve" el antivirus del host es un simple proceso de VirtualBox accediendo a varios archivos. El sistema dentro de la VM está fuera de alcance de cualquier provisión de seguridad instalada en el host y por ende, es libre de hacer su trabajo usando el hipervisor como un verdadero disfraz y a la vez escudo.

El mensaje de rescate completo que deja este ransomware, a continuación:

Actualmente programas, sistemas operativos y parches pueden llegar a pesar bastante (del orden de cientos de Mb). Por esto es irónico que lleguemos a un punto en la historia donde tenemos tanto bloatware, que una descarga no autorizada tan grande y el funcionamiento de un S.O. completo de Microsoft -aunque sea de hace 20 años atrás- en un hipervisor, pasen desapercibidos de esta forma.

Las recomendaciones de siempre: mantenerse informado y tener las actualizaciones al día.

Fuentes: Sophos, Centro Criptológico Nacional de España.